Waren sie vor einigen Jahren um ca. 2010 oder 2011 für den professionellen IT-Bereich noch nicht denkbar (Größe zu klein) und für den Heimbereich nicht bezahlbar (weit über 500 Euro für wenige Gigabyte), so haben sich die Zeiten auch hier gewandelt und die SSD hat ihren Siegeszug angetreten.

Technik

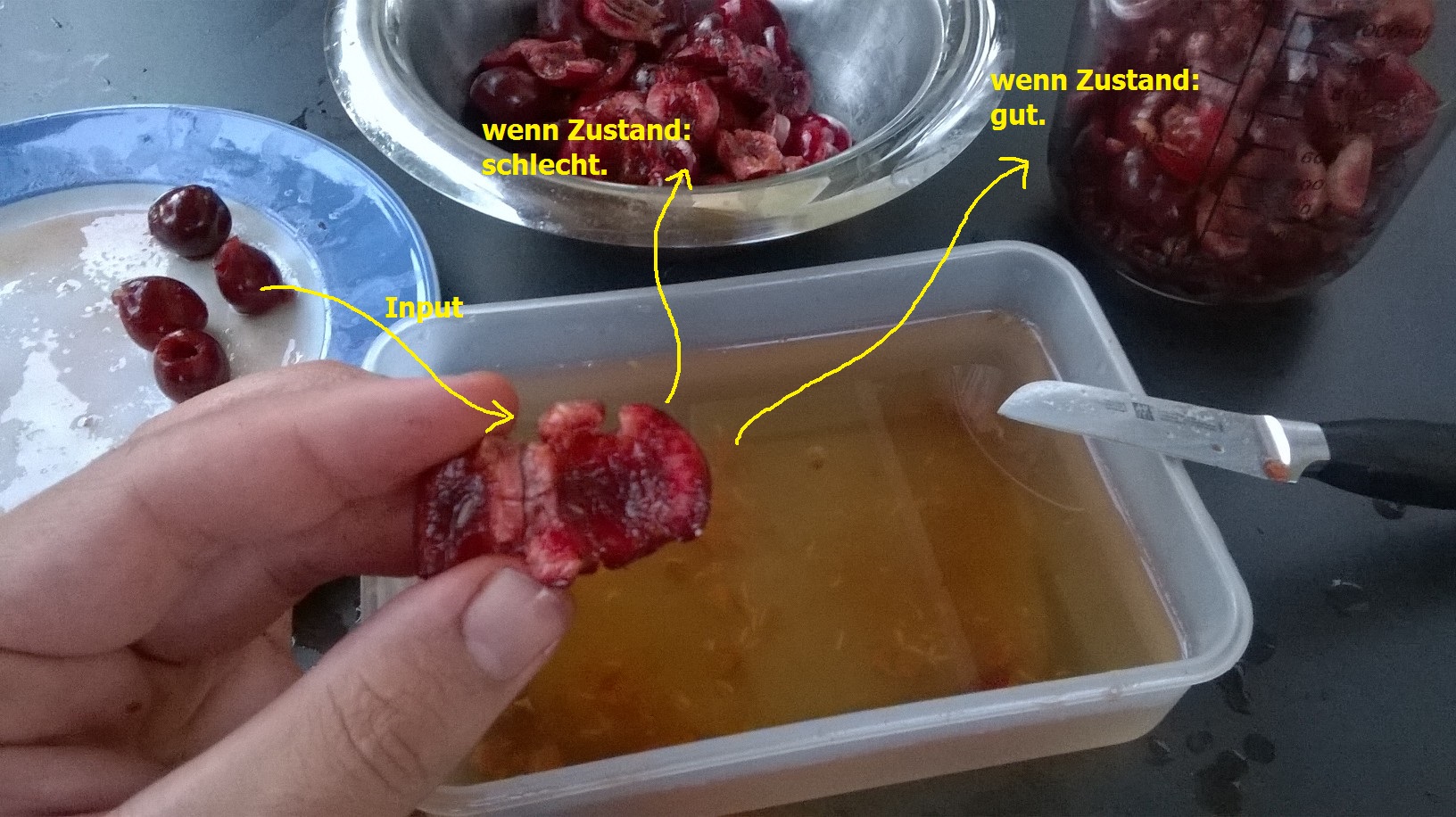

Grundsätzlich wird unterschieden zwischen der MLC-Technik und der TLC-Technik. Die Multi Levlel Cell-Technik merkt sich in einer Speicherzelle einer SSD genau vier Ladungspegel. Als Nachfolgetechnik des Pioniers SLC (Single…), der mit einer 0 – von kein Strom bis in etwa dem halben Ladungspegel – und der 1 – alles über einem halben Ladungspegel – nur 2 Zustände kannte, unterscheidet zudem die MLC zwischen doppelt so vielen Zuständen pro Zelle, also in etwa: 0 bis 1/4 des vollen Ladezustandes wäre das 1. Bit = 0, 1/4-voll bis 1/2-voll wären dann die 1 vom 1. Bit. 1/2-voll bis 3/4-voll wären dann die 0 vom 2. Speicherbit und die logische 1 des 2. Bit wird als 3/4-voll bis ganz voll dargestellt. Die Nachfolgetechnik Triple Level Cell umfasst pro Zelle drei Bits, also 8 Zustände. Aus physikalischen Gründen kann eine Zelle nicht beliebig beschrieben und gelöscht werden. Daher hat sich das Kürzel TBW (Terabytes Writen) bei SSDs durchgesetzt – der zweite wichtige Wert. Dieser gibt an, wie viele Daten eine SSD schreiben kann, bis ein Defekt auftritt. Die Werte tengeln zwischen 60 und 80 TB was also für mehrere Jahre ausreichen sollte. Laut einem Test in der c’t 1/2017, Seite 100 „So lange halten SSDs“ sind die schreibbaren Werte ein Vielfaches der vom Hersteller angebenen Zahl. Durch die TLC-Technik wird die Lese- und Schreibgeschwindigkeit langsamer da die Erkennung der Ladezustände von drei oder mehr Bits (bei weiteren Level-Techniken) pro Zelle Zeit benötigen. Dieser Aufwand ist bei MLC mit 2 Bits geringer und so wirkt sich die Technik auf die Leistung aus. Zudem sind in der 2 Bit-Technik für gleiche Speichervolumen mehrere Zellen notwendig. Das ist ein Grund, wieso leistungsfähigere SSDs teurer sind, z.B. die Samsung 840 Pro oder 850 Pro.

Anschaffung und Return of Invest

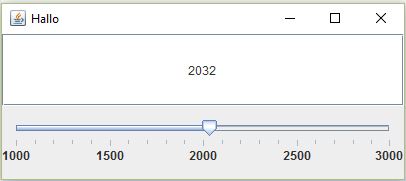

Wie ermittelt man einen RIO der SSD? Der merkbare Vorteil der Geräte ist die Lese- und Schreibgeschwindigkeit. Daher misst man die Zeit bestimmter Aktionen: Rechnerstart, Anmeldevorgang, Start einer Anwendung, was dann so aussehen kann:

Es werden fünf Aktionen geprüft – der typische Start einer CAD-Workstation. Der Schritt von 1 auf 2 soll als „normales Verhalten“ dargestellt werden: der User sieht das Anmeldefenster und gibt sein Kennwort ein. Danach weitere Schritte.

Man sieht, dass ein System – hier eine Workstation von DELL mit Windows 7 – nur weniger als die Hälfte der Zeit benötigt. Die Tests könnten beliebig oft wiederholt werden: es würde sich vermutlich auf 100 bis 110 Sekunden einpendeln, abhängig von anderen Faktoren wie z.B. Netzauslastung usw.

Rechnet man die 152 Sekunden (Achtung: nur beim Start!) auf ein Monat mit 20 Tagen, so bedeutete das eine Zeiteinsparung von 50 Minuten. Bei einem Personalstundensatz von z.B. 60 Euro ist eine Samsung 850 Pro mit 256 GB, die zur Zeit ca. 120 Euro kostet, binnen 2 bis 3 Monate bezahlt. Freilich kommt die vebrauchte Zeit in der IT, die Kosten für die Bestellung usw. hinzu aber bei einer Laufzeit von 2 Jahren oder mehr lohnt sich eine Umstellung auf jeden Fall.